FLOWABLE UI应用程序的新增功能(上)

FLOWABLE UI应用程序的新增功能(上)

Flowable已经有一段时间的示例UI Apps了。我们决定进行一些小的改进,以使您可以更轻松地尝试和测试Flowable功能。从6.6版本开始,我们将提供一个Flowable UI应用程序,其中将包含Flowable Task,Modeler,IDM和Admin UI应用程序。我们还添加了一些UI Spring Boot启动器,因此您可以根据需要更轻松地将它们捆绑在一起:

- flowable-spring-boot-starter-ui-admin

- flowable-spring-boot-starter-ui-idm

- flowable-spring-boot-starter-ui-modeler

- flowable-spring-boot-starter-ui-task

使用这些启动器时,请记住,我们不保证Java代码和依赖项中的向后兼容性与核心引擎相同。这些应用将始终基于最新的Spring Boot版本(6.6的2.3.x版本)。这些应用程序也未得到官方支持,我们在这里尽可能地依靠社区的贡献。它们旨在展示Flowable功能。

认证方式

UI应用程序使用的默认身份验证是通过IDM应用程序完成的。这就像一个非常简单的基本SSO。您可以使用用户名和密码登录。启动应用程序时,将使用一个默认用户(通过属性配置)。这使用Flowable表存储用户。通过将属性设置flowable.idm.ldap.enabled为true并配置LDAP特定属性,也可以使用LDAP 。然后,它将使用LDAP登录到Flowable。

OAUTH2

我们已经收到来自社区的多个请求和请求,以支持OAuth2和Open ID Connect登录到应用程序。因此,在此版本中,我们很高兴地说,我们使此操作变得更加容易。因为我们的应用程序是Spring Boot应用程序,所以我们依靠Spring Security来实现此功能。如果您对添加此功能的代码感兴趣,请查看此PR。在下一节中,我们将解释如何设置UI应用程序以通过Keycloak和GitHub进行身份验证。

Keycloak

Keycloak是一个开源的身份和访问管理解决方案。只需很少的代码,就可以轻松保护应用程序和服务的安全。可在其网站上找到有关Keycloak的详细信息。在下面的内容中,我们将展示如何进行身份验证并将其用作用户存储。

从Keycloak开始的最简单方法是使用Docker,这就是我们将用来演示功能的东西。有关其他选项,请查看Keycloak网站上的“入门”信息。

docker运行-p 8081:8080 -e KEYCLOAK_USER = admin -e KEYCLOAK_PASSWORD = admin quay.io/keycloak/keycloak:11.0.0

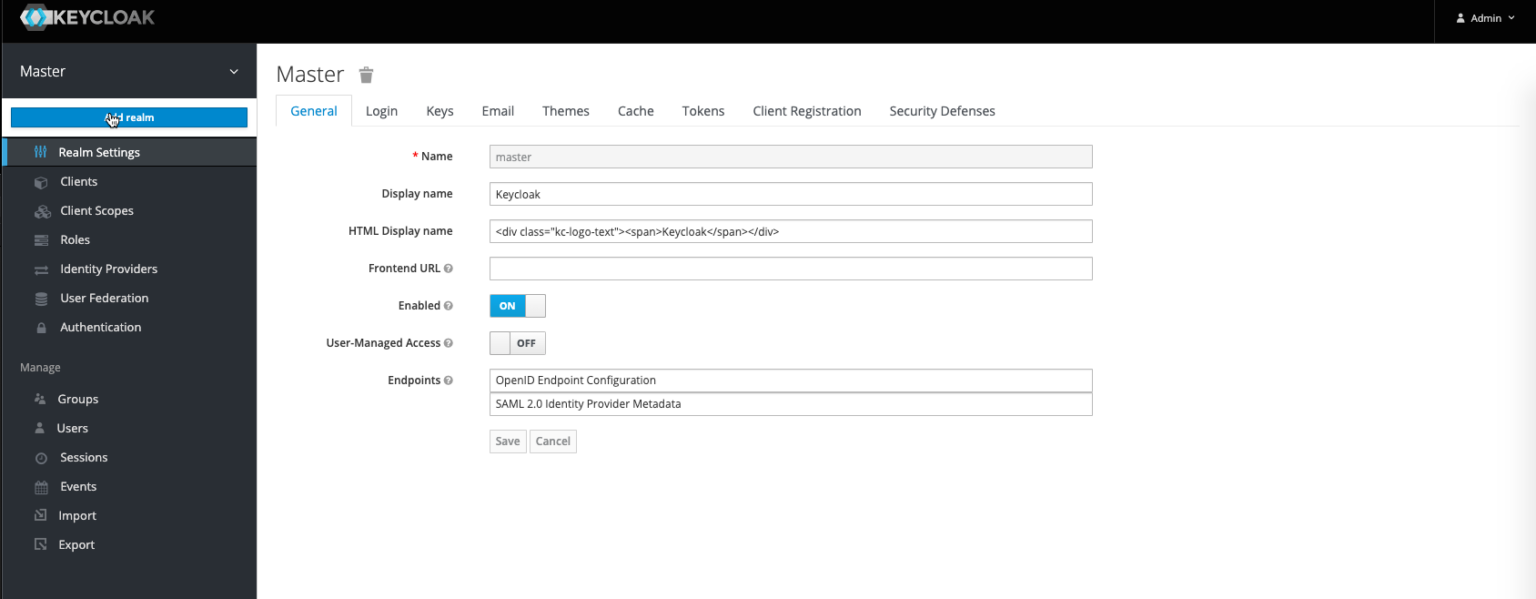

运行此命令将使用默认用户admin和密码admin在端口8081上启动Keycloak。如果现在转到http:// localhost:8081 / auth / admin /并使用默认用户登录,则将看到默认的主域。让我们添加Flowable Realm。

添加一个新领域

添加可流动领域

这将使用Keycloak的默认设置创建一个领域。完成此设置后,让我们为Flowable添加一些角色。访问Flowable应用需要以下角色:

- access-admin –用于访问管理应用程序

- access-idm –用于访问IDM应用程序

- access-modeler –用于访问Modeler应用程序

- access-task –用于访问任务应用程序

可以通过转到角色->添加角色来完成

创建角色后,您将看到以下内容:

接下来,我们将通过转到“客户端”->“创建”部分来创建一个新的flowable-ui客户端

接下来,我们将通过转到“客户端”->“创建”部分来创建一个新的flowable-ui客户端

创建完毕后,我们将访问类型更改为机密并保存。之后,您应该能够看到客户端机密所在的“凭据”部分。

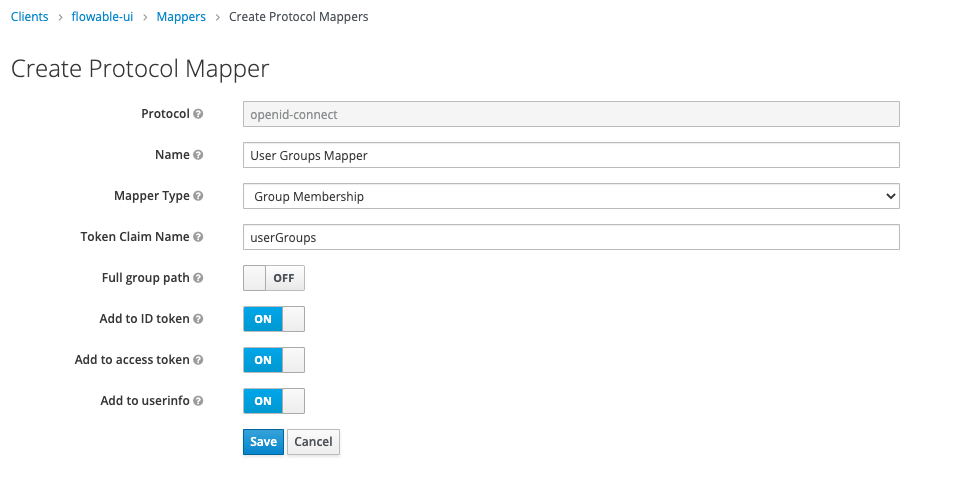

接下来,我们将通过进入“客户端”->“映射器”->“创建”来添加自定义映射器。该映射器将在访问令牌中包含组。这样做是为了避免进行额外的调用来获取已登录用户的组。

创建用户组映射器

最后一步,我们需要创建一些组和用户。

示例组

添加用户

创建用户后,我们需要设置其凭据。我们将设置密码进行测试(例如)。

设置用户凭证

创建用户后,我们应该看到:

相关教程

- 2020-12-18

- 2020-12-12

- 2020-12-12

- 2020-12-12

- 2020-12-12

- 2020-12-12

- 2020-12-06

- 2020-12-06

- 2020-12-05

- 2020-12-05